SQL injection, veritabanına yapılan saldırıların en yaygın türüdür. Bu saldırı, kötü niyetli bir kullanıcının web uygulaması veya veritabanı arayüzüne girdiği verileri kullanarak, veritabanınızın içeriğini değiştirebileceği veya özel bilgileri çalabileceği anlamına gelir.

SQL injection saldırıları, web uygulamalarının veritabanına sorgular gönderirken kullandığı SQL (Structured Query Language) komutlarının güvenliğini aşarak gerçekleştirilir. Örneğin, bir web uygulaması bir kullanıcının girdiği kullanıcı adı ve şifreyi kontrol etmek için veritabanına bir SQL sorgusu gönderir. Eğer sorgunun güvenliği aşılırsa, kötü niyetli bir kullanıcı, sorgunun içine zararlı bir kod ekleyebilir ve veritabanının içeriğini değiştirebilir veya özel bilgileri çalabilir.

SQL injection saldırılarını önlemek için, web uygulamalarının veritabanına gönderdiği sorguların güvenliğini sağlamak önemlidir. Bu, sorguların parametrelerinin doğru şekilde filtrelenmesi, sorguların doğru bir şekilde yazılması ve veritabanının güncel güvenlik yamalarının yüklü olması gibi önlemlerle gerçekleştirilebilir.

Örneğin, bir web uygulaması bir kullanıcının girdiği kullanıcı adı ve şifreyi kontrol etmek için aşağıdaki SQL sorgusunu veritabanına gönderir:

SELECT * FROM users WHERE username = '$username' AND password = '$password'

Bu sorguda, $username ve $password değişkenleri kullanıcı tarafından girilen kullanıcı adı ve şifre ile değiştirilir. Ancak eğer sorgunun güvenliği aşılırsa, kötü niyetli bir kullanıcı, $username veya $password değişkenlerine zararlı bir kod ekleyebilir. Örneğin, aşağıdaki gibi:

$username = "admin' OR '1'='1"; $password = "anything";

Bu durumda, gerçekleşen sorgu şöyle olacak:

SELECT * FROM users WHERE username = 'admin' OR '1'='1' AND password = 'anything'

Bu sorgu, tüm kullanıcıların bilgilerini döndürecektir. Çünkü ‘1’=’1′ her zaman doğru olduğu için sorgunun where kosulunu geçmiştir.

SQL injection saldırılarını önlemek

SQL injection saldırılarını önlemek için, web uygulamalarının veritabanına gönderdiği sorguların güvenliğini sağlamak önemlidir. Bunun için birkaç yol vardır:

1. Parametreleri filtrelemek

Kullanıcı tarafından girilen verilerin filtre edilmesi, sorgular içinde yer alabilecek potansiyel zararlı kodları önler. Örneğin, kullanıcı adı ve şifre gibi girdileri filtrelemek, SQL komutlarını içermemeleri için gereklidir.

$username = mysql_real_escape_string($_POST['username']); $password = mysql_real_escape_string($_POST['password']);

2. Prepared statement kullanmak

Prepared statement, sorguların parçalara ayrılmasını sağlar. Bu sayede, kullanıcı tarafından girilen veriler sorgunun bir parçası olarak değil, ayrı bir değişken olarak kabul edilir. Böylece zararlı kodlar sorgunun içine eklenemez.

$stmt = $pdo->prepare('SELECT * FROM users WHERE username = :username AND password = :password');

$stmt->execute(array(':username' => $username, ':password' => $password));3. ORM kullanmak

ORM (Object-relational mapping) kullanmak, veritabanı ile iletişim kurarken kodun daha okunaklı ve anlaşılır hale gelmesini sağlar. Aynı zamanda zararlı kodların sorgunun içine eklenmesini engeller.

$user = User::where('username', '=', $username)->where('password', '=', $password)->first();Bu örnekler sadece SQL injection saldırılarını önleme yollarından bazılarıdır.

Güvenli bir uygulama için alınabilecek önlemler

Gerçekte güvenli bir web uygulaması yazmak için daha fazla önlem almak gerekir. Bunlardan bazıları şunlardır:

- Güncel bir web sunucusu kullanmak: Güncel web sunucuları, daha iyi güvenlik özellikleri sunarlar.

- Güncel bir web framework kullanmak: Güncel web frameworkleri, daha iyi güvenlik özellikleri sunarlar.

- Güncel bir sürümde veritabanı yazılımı kullanmak: Veritabanı yazılımının güncel sürümü, daha iyi güvenlik özellikleri sunar.

- Güncel güvenlik yamalarını kullanmak: Güncel güvenlik yamaları, bilinen güvenlik açıklarını kapatır.

- Güncel bir güvenlik politikası oluşturmak: Güncel bir güvenlik politikası, güvenli bir ortam oluşturmak için gerekli adımları belirler.

- Güvenlik taraması yaptırmak: Güvenlik taraması, uygulamanın güvenliği açısından potansiyel açıkları tespit etmek için yapılır.

- Yetkilendirme ve yetkilendirme kontrolleri: Yetkilendirme, sadece yetkili kullanıcıların belirli işlemleri yapmasını sağlar. Yetkilendirme kontrolleri ise, yetkili kullanıcıların yetkilerini kontrol etmek için yapılır.

- Güvenli veri depolama: Özel bilgilerin güvenli bir şekilde depolanması gerekir. Bu nedenle verilerin şifrelenmesi veya diğer güvenlik önlemleri alınması gerekir.

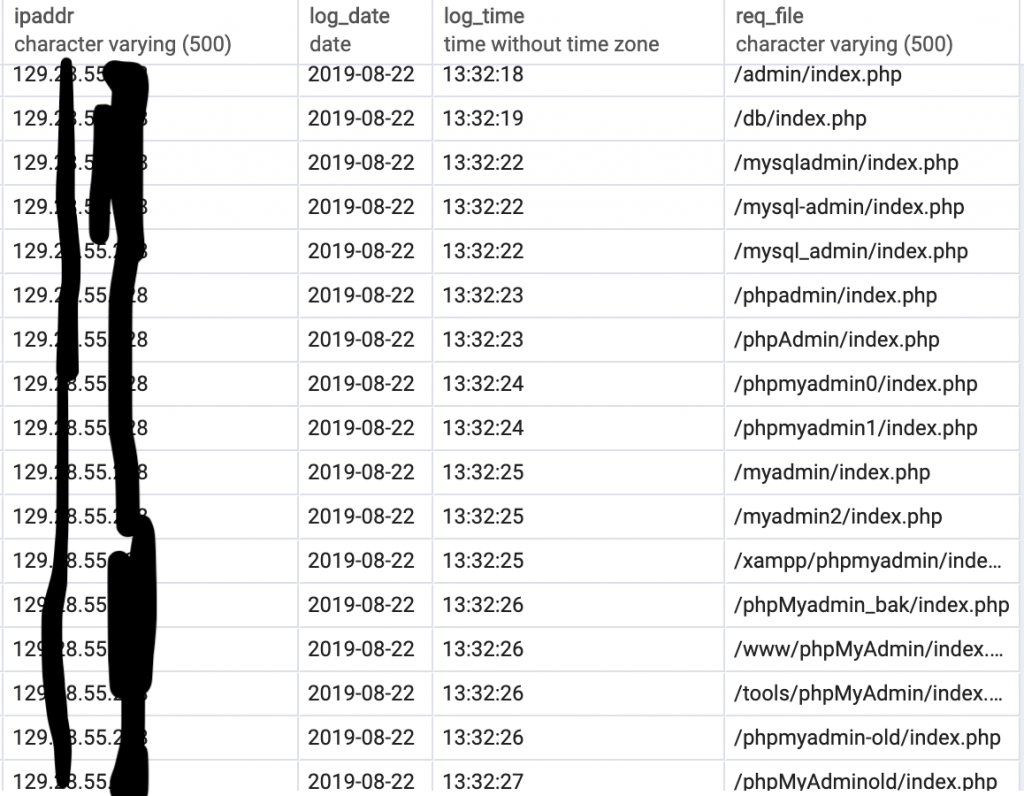

- İzleme ve kayıt tutma: Uygulamanın kullanımını izlemek ve kayıt tutmak, olası güvenlik açıklarının tespit edilmesini ve önlenmesini kolaylaştırır.

- Güvenlik eğitimi: Tüm çalışanların güvenliği sağlamak için gerekli bilgi ve becerilere sahip olmasını sağlamak için güvenlik eğitimi yapmak önemlidir.